ESET зафіксувала хакерську атаку на сервери ДНР/ЛНР

Фото: у ході кібероперації Groundbait у якості "прикорму" використовувалися здебільшого фішингові листи (TechSpot)

Фото: у ході кібероперації Groundbait у якості "прикорму" використовувалися здебільшого фішингові листи (TechSpot)

Крім того, виявлена словацької антивірусною компанією кібероперація "Прикормка" була спрямована проти українських чиновників і політиків

Словацька компанія ESET, що випускає антивірус NOD32, виявила комп'ютерну загрозу, яка використовується для проведення кібершпигунської діяльності щодо так званих "властей" самопроголошених "ДНР/ЛНР", а також українських чиновників, політиків і журналістів, зокрема, "Правого сектору" та низки релігійних організацій в Україні. Про це у п'ятницю 20 травня повідомили у прес-службі ESET.

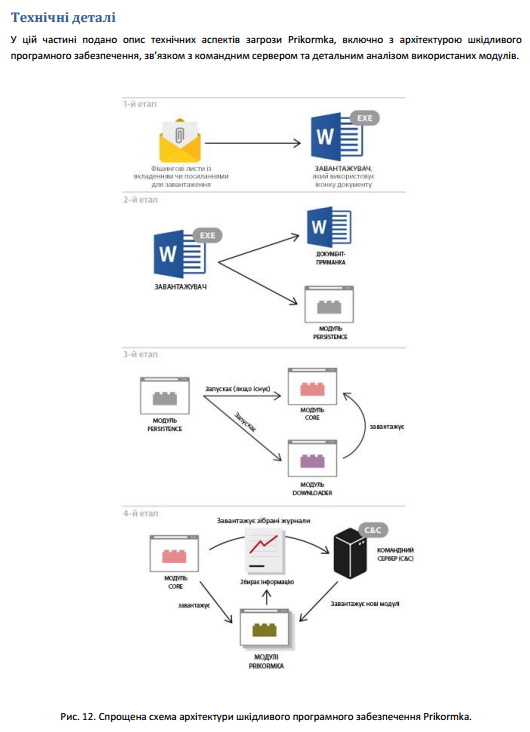

Як зазначається, шкідлива програма, яку продукти ESET детектують як Win32/Prikormka, залишалася активною і непоміченою експертами з безпеки, починаючи із 2008 року, а пік її поширення припав на третій квартал 2015.

Згідно з отриманими ESET даними, найбільшу кількість виявлень цього раніше невідомого модульного сімейства шкідливих програм було зафіксовано в Україні.

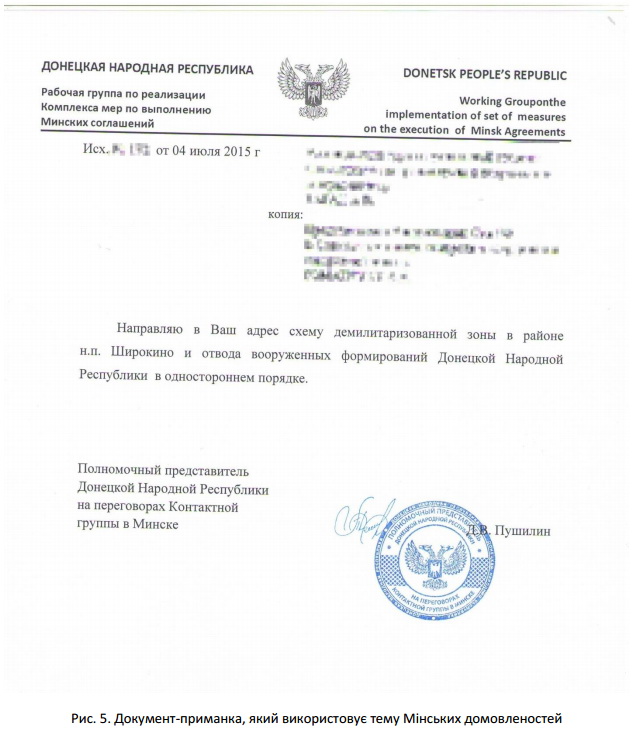

Як йдеться у звіті, "зловмисники демонструють вільне володіння українською та російською мовами, а також повне розуміння поточної політичної ситуації в Україні".

"Поряд зі збройним конфліктом на сході України, країна стикається із численними цільовими кібератаками (APTs), або так званими розвинутими стійкими загрозами. Наприклад, раніше ми виявили кілька кампаній з використанням уже добре відомого сімейства шкідливих програм BlackEnergy, одна з яких призвела до масового відключення електроенергії на заході України. Але в ході операції Groundbait використовується раніше невідоме шкідливе програмне забезпечення", — зазначив старший дослідник загроз ESET Роберт Липовський.

Для поширення загрози в ході операції Groundbait здебільшого використовувалися фішингові листи.

"У процесі дослідження ми виявили велику кількість зразків, кожен зі своїм певним ID кампанії і привабливим ім'ям файлу, щоб викликати інтерес у жертви", - додав дослідник загроз ESET Антон Черепанов.

Таким чином, дана кібероперація отримала назву Groundbait ("Прикормка") після однієї із проведених кампаній, у рамках якої для здійснення зараження використовувався прайс-лист риболовних прикормів замість гучних тем, пов'язаних з нинішньої української геополітичною ситуацією і війною на Донбасі, використовуваних в більшості інших кампаній під час проведення даної операції, щоб зацікавити жертву відкрити шкідливе вкладення.

"Для назви операції ми вибрали даний документ-приманку, який ми досі не в змозі пояснити", - продовжив Липовський. В цілому, як зазначили в антивірусній компанії, визначити джерело здійснення кібератаки дуже складно.

"Згідно з проведеним дослідженням, можна припустити, що зловмисники здійснюють атаки з території України, а основною метою даної операції є політично мотивоване кібершпигунство (або кіберрозвідка, - ред.)", - йдеться в повідомленні.

"На даний момент ми можемо лише припускати, хто стоїть за серіями даних кібератак. Крім окупованих територій, мішенями даної шкідливої кампанії також стали українські державні чиновники, політики і журналісти", — наголосив Липовський.

В цілому, після аналізу тактики, методів і процедур, які використовуються групою шкідливих програм Prikormka, спеціалісти ESET виявили, що мішенями кіберзлочинців ставали окремі особи, а не компанії.

"Навіть у разі виявлення загрози в корпоративному середовищі не було зафіксовано жодних бічних рухів — метод, який використовується для здійснення передових кібератак. Спеціалісти ESET підозрюють, що група кіберзлочинців працює в Україні, де знаходиться більшість жертв зловмисників. Враховуючи це і характер атак, дії зловмисників класифікуються як операції кіберспостереження", - резюмується у звіті.

Нагадаємо, напередодні СБУ заблокувала канал зв'язку бойовиків ДНР/ЛНР з російськими спецслужбами.

Раніше кіберполіція спільно з компаніями ESET, Cys Centrum і CERT-Bund знайшла в Україні бот-сервер, що керував найбільшою мережею.